CPUs van Intel en AMD kwetsbaar voor Retbleed-aanval

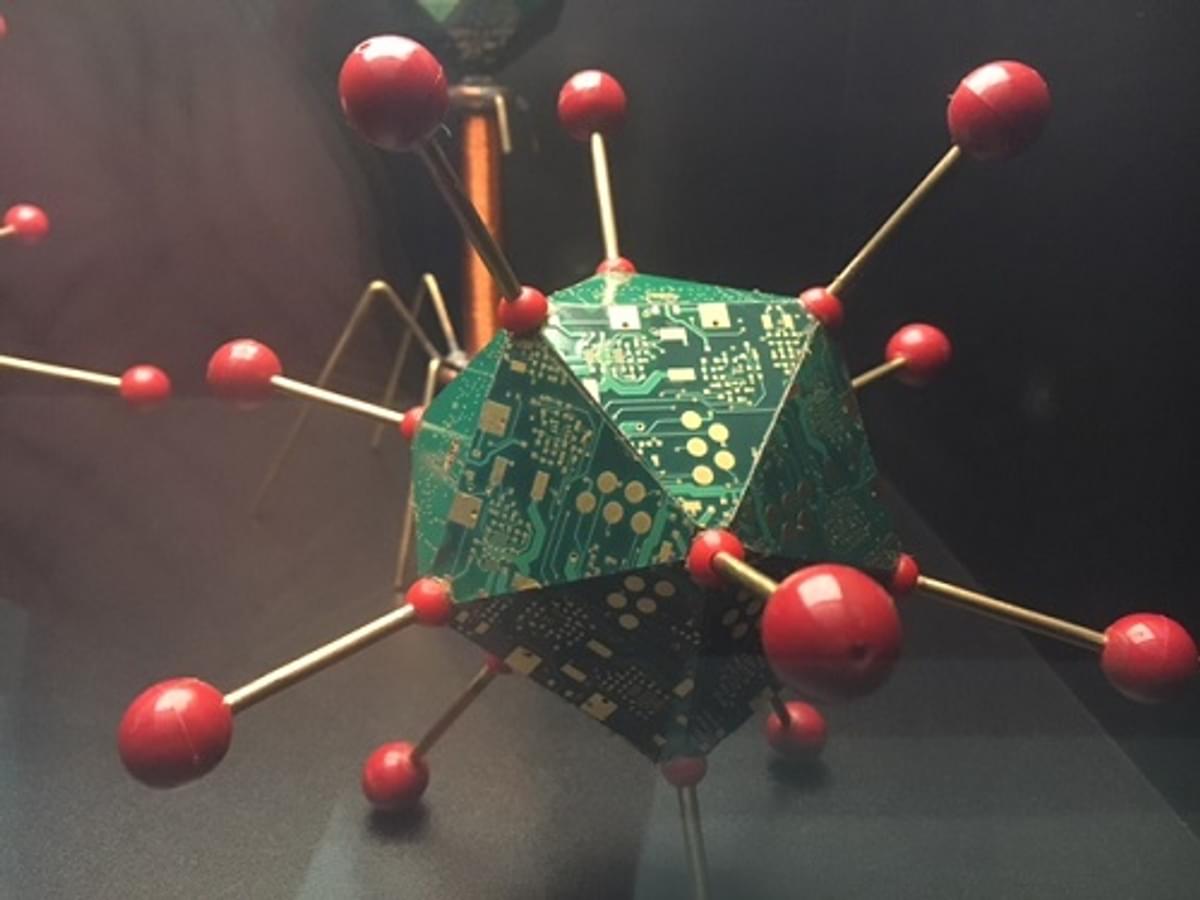

Processors van zowel Intel als AMD zijn kwetsbaar voor een nieuwe cyberaanval die Retbleed wordt genoemd. De aanval kan worden misbruikt om gevoelige informatie uit systemen te verkrijgen. Patches zijn beschikbaar, maar deze kunnen ten koste gaan van de prestaties van de CPU's.

Retbleed is een vorm van zogeheten speculative execution-aanvallen. Speculative execution is een optimalisatie-techniek waarmee CPU's berekeningen kunnen uitvoeren nog voordat zij weten of deze vereist zijn voor taken die zij in de toekomst moeten uitvoeren. Hierbij rekenen de CPU's preventief meerdere codepaden uit. Zodra duidelijk is welk codepad nodig is, wordt deze geselecteerd en de overige codepaden verworpen.

Retpoline

Dit is echter niet waterdicht, blijkt uit kwetsbaarheden die afgelopen jaren opdoken. Het gaat dan specifiek om Spectre en Meltdown. Hier komt nu Retbleed bij. Opvallend is dat Retbleed juist misbruik maakt van een maatregel die bedoeld is om aanvallen zoals Spectre tegen te gaan. Het gaat daarbij om Retpoline, wat een samenvoeging is van 'return' en 'trampoline'. Retpoline is ontwikkeld door Google.

Retbleed is ontdekt door onderzoekers van de Zwitserse universiteit ETH Zurich. De kwetsbaarheid treft Intel Core CPU's van de zesde generatie (Skylake) tot de achtste generatie (Coffee Lake), evenals AMD Zen 1, Zen 1+ en Zen 2 CPU's die in de periode 2017 tot en met 2019 zijn uitgebracht.

Proof of concept

De onderzoekers van ETH Zurich hebben een proof of concept code ontwikkeld waarmee zij vanuit een applicatie met lage toegangsrechten data van andere software-processen kunnen benaderen. Dit doen zij door de data te extraheren uit de eerder beschreven codepaden die bij speculatieve executie worden gebruikt.

In de onderstaande video geven de onderzoekers een demonstratie:

Meer (technische) informatie is hier beschikbaar.