Linux-systemen steeds vaker doelwit van cybercriminelen

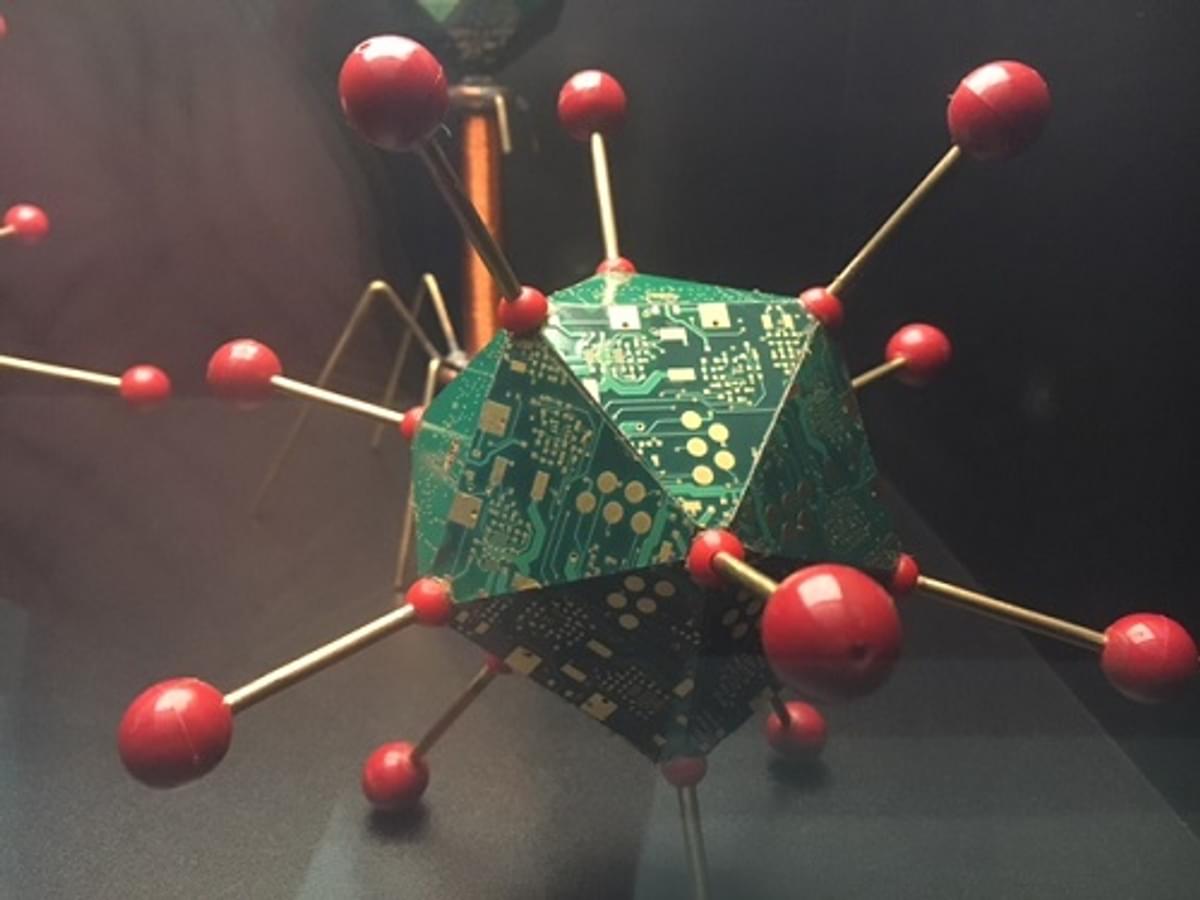

Cybercriminelen zetten malware in om Linux-gebaseerde besturingssystemen aan te vallen. Linux is onder meer een cloudbesturingssysteem en een essentieel onderdeel van de digitale infrastructuur. Daarom gebruiken kwaadwillenden het steeds vaker als ingang voor de multi-cloudomgeving. Aangezien op Linux gerichte malware zowel in volume als complexiteit toeneemt, moeten organisaties het opsporen van dreigingen een hogere prioriteit geven.

Dit meldt VMware op basis van het onderzoeksrapport Exposing Malware in Linux-Based Multi-Cloud Environments. In dit rapport analyseert de Threat Analysis Unit (TAU) van VWware de dreigingen voor Linux-gebaseerde besturingssystemen in multi-cloudomgevingen, zoals ransomware, cryptominers en tools voor toegang op afstand.

De belangrijkste bevindingen uit het rapport zijn:

- Ransomware richt zich steeds vaker op host images die worden gebruikt om workloads in gevirtualiseerde omgevingen te draaien;

- 89% van de cryptojacking-aanvallen maakt gebruik van XMRig-gerelateerde libraries;

- Meer dan de helft van de Cobalt Strike-gebruikers bestaat mogelijk uit cybercriminelen of uit individuen die Cobalt Strike illegaal gebruiken.

Impact met zo min mogelijk inspanning maximaliseren

“Cybercriminelen vergroten hun bereik en voegen malware aan hun op Linux gerichte aanvalstoolkit toe om hun impact met zo min mogelijk inspanning te maximaliseren”, zegt Giovanni Vigna, senior director of threat intelligence bij VMware.

“In plaats van een endpoint te infecteren en daarna naar een hoogwaardig target te navigeren, hebben cybercriminelen ontdekt dat het compromitteren van een enkele server een enorme winst kan opleveren. Ze krijgen daarbij eveneens beschikking over de toegang waarnaar ze op zoek zijn. Aanvallers zien public en private clouds als waardevolle doelwitten vanwege de toegang tot essentiële infrastructure-diensten en vertrouwelijke gegevens. Helaas zijn de huidige maatregelen tegen malware vooral gericht op Windows-gebaseerde dreigingen, waardoor veel public en private clouds kwetsbaar blijven voor aanvallen op Linux-systemen.”

Ransomware richt zich op de cloud om maximale schade toe te brengen

Een ransomware-aanval - één van de belangrijkste oorzaken van inbreuken op de beveiliging van organisaties - kan verwoestende gevolgen hebben op een cloudomgeving. Ransomware-aanvallen op clouds zijn doelgericht en worden vaak gecombineerd met gegevensexfiltratie, waarbij er sprake is van een dubbele afpersingsconstructie die de kans op succes vergroot.

Een nieuwe ontwikkeling laat zien dat Linux-gebaseerde ransomware zich steeds meer richt op host images die worden gebruikt om workloads in gevirtualiseerde omgevingen te draaien. Kwaadwillenden zijn nu op zoek naar de meest waardevolle assets in cloudomgevingen om het doelwit maximale schade toe te brengen. Voorbeelden hiervan zijn de Defray777-variant, die host images op ESXi-servers versleutelde, en de DarkSide-variant, die de netwerken van Colonial Pipeline lamlegde en een benzinetekort in de VS veroorzaakte.

Cryptojacking-aanvallen gebruiken XMRig om Monero te minen

Cybercriminelen die voor snel financieel gewin gaan, richten zich vaak op cryptovaluta en gebruiken daarbij één van de volgende twee benaderingen: ze nemen functionaliteit voor het stelen van wallets op in malware of ze maken, in een aanval die cryptojacking wordt genoemd, gebruik van gestolen CPU-cycli om cryptovaluta te minen.

De meeste cryptojacking-aanvallen richten zich op het minen van de Monero-valuta (of XMR). VMware TAU ontdekte dat 89% van de cryptominers XMRig-gerelateerde libraries gebruikte. Als deze libraries en modules in Linux binaries worden geïdentificeerd, is dat waarschijnlijk een bewijs van kwaadaardige cryptomining. VMware TAU heeft ook vastgesteld dat Linux-gebaseerde cryptominers het omzeilen van de verdediging, als techniek, het meest inzetten. Omdat een cryptojacking-aanval de werking van cloudomgevingen niet volledig verstoort zoals ransomware dat wel doet, is deze helaas veel moeilijker op te sporen.

Cobalt Strike meest gebruikt voor verkrijgen van toegang op afstand

Om controle te krijgen en binnen één omgeving te blijven, proberen aanvallers software op een gecompromitteerd systeem te installeren dat hen gedeeltelijke controle over de machine geeft. Malware, webshells en Remote Access Tools (RAT's) kunnen door deze kwaadwillenden gebruikt worden om toegang op afstand in een aangetast systeem mogelijk te maken. De belangrijkste implants die door aanvallers worden gebruikt, zijn Cobalt Strike en de recente op Linux-gebaseerde variant Vermilion Strike: commerciële tools voor penetratietests die door red teams als hulpmiddel worden gebruikt. Omdat Cobalt Strike zo'n grote dreiging voor Windows is, toont de uitbreiding naar Linux aan dat kwaadwillenden goed verkrijgbare tools inzetten die op zo veel mogelijk platforms zijn gericht.

VMware TAU ontdekte tussen februari 2020 en november 2021 meer dan 14.000 actieve Cobalt Strike Team-servers op het internet. Het totale percentage gekraakte en gelekte klant-ID's door Cobalt Strike is 56%, wat inhoudt dat meer dan de helft van de Cobalt Strike-gebruikers mogelijk cybercriminelen of individuen zijn die deze software illegaal gebruiken. RAT's zoals Cobalt Strike en Vermilion Strike vormen een aanzienlijke dreiging voor ondernemingen nu ze commodity tools zijn geworden voor cybercriminelen.

Methodiek

De Threat Analysis Unit (TAU) van VMware helpt klanten te beschermen tegen cyberaanvallen door innovatie en onderzoek van wereldklasse. TAU bestaat uit malware-analisten, reverse engineers, threat hunters, data scientists en intelligence analysts. Om te begrijpen hoe aanvallen kunnen worden opgespoord en voorkomen richt TAU zich op technieken die ooit het domein waren van gevorderde hackers. Het team maakt gebruik van real-time big data, event streaming processing, gedragsanalyses en machine learning.

TAU heeft een samenstelling van statische en dynamische technieken toegepast om verschillende op Linux-gebaseerde systemen waargenomen varianten van malware te onderscheiden, op basis van opgebouwde metadata die zijn gekoppeld aan Linux binaries. Alle samples in deze dataset zijn publiekelijk beschikbaar en toegankelijk via VirusTotal of diverse websites van de grotere Linux-distributies. TAU verzamelde meer dan 11.000 goedaardige samples van verschillende Linux-distributies, zoals Ubuntu, Debian, Mint, Fedora, CentOS en Kali. Daarna bracht TAU een dataset van samples voor ransomware en cryptominers bijeen. Tenslotte verzamelde TAU een dataset van kwaadaardige ELF binaries van VirusTotal die werden gebruikt als een kwaadaardige dataset voor testdoeleinden. In juni 2021 begon TAU met de verzameling van de datasets en deze eindigde in november 2021.

Download het volledige rapport hier.